IoT時代の今、サイバーセキュリティは予測不可能で巨額の損失を引き起こすリスクとなっています。インターネットに接続されていれば、すべてがハッキングされる恐れがあり、小型やIoTのデバイスは、サイバー脅威の新たな標的となっています。

アリオンのサイバーセキュリティ・ソリューションは、サイバー攻撃や脅威から効果的に防御できるよう御社を支援します。

サイバーセキュリティを確実なものにする方法

- ネットワーク・セキュリティ

- エンドポイント・セキュリティ

- アプリケーション・セキュリティ

- データ・セキュリティ

- ID管理とアクセス管理(IAM)

- ゼロトラスト・アーキテクチャー

サイバーセキュリティを確実なものにする方法

- OWASP(The Open Web Application Security Project)が発行する重要なセキュリティの課問題を定期的に確認します。

- 防御は素早く、柔軟に実施しましょう。サイバー世界の進展に伴い、セキュリティの重要な問題は刻々と変化します。

- 当社のサイバーセキュリティ・ソリューションは、OWASPや関連の団体からのIoTに関する発表を参照しながら、セキュリティ・リスクの解決または様々なユーザー・シナリオに応じて対応することが可能です。アリオンへご相談ください。

いつでも、ハッカーから標的とされ、被害者になる可能性があります

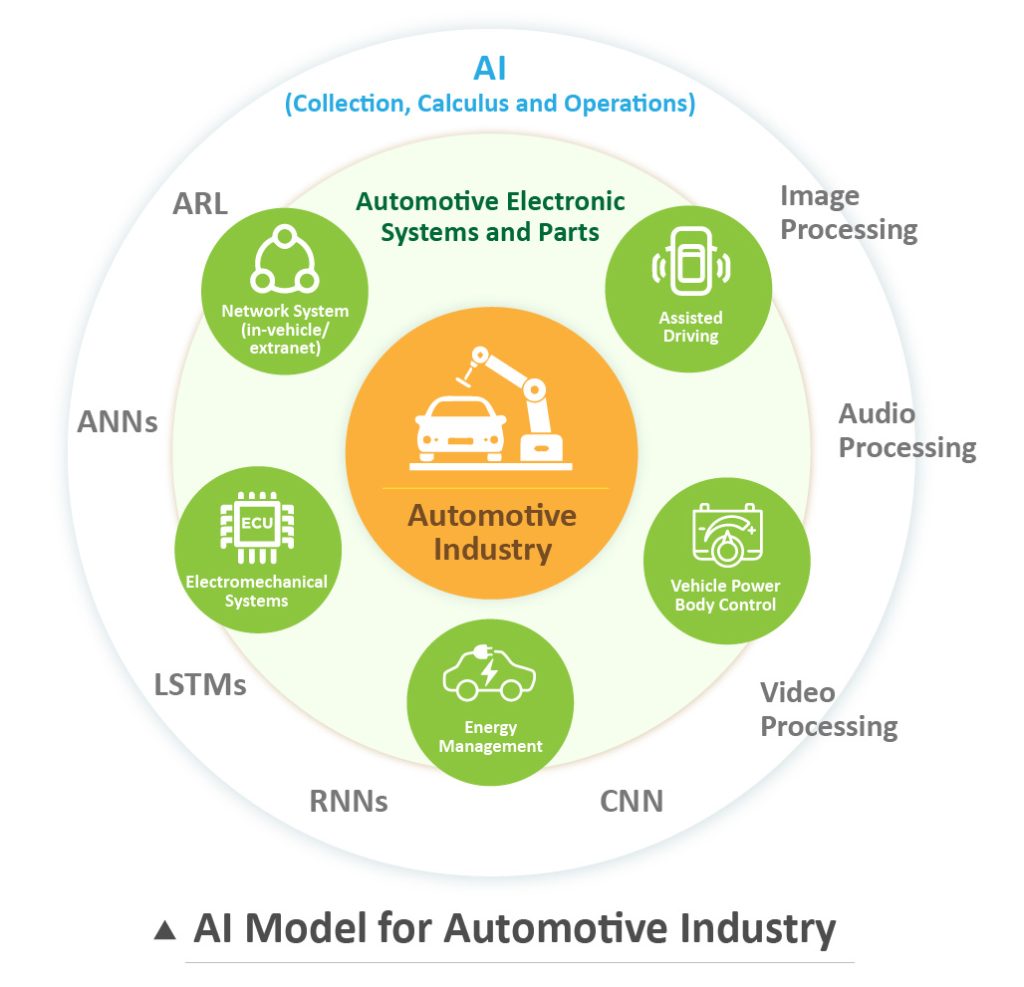

Connected Vehicle

細心の注意を!スマートカーはハッキングされる恐れがあります!

私たちはネットワーク接続されたデバイスや車を毎日利用していますが、製品のサイバーセキュリティ認証を無視した場合、ユーザーが深刻で命にすらかかわる問題を抱えるリスクが存在します。

サイバーセキュリティは、様々な形態をとります。

自動車業界では、V2X(Vehicle to Everything)の主な要素にT-Box(Telematics-Box)あります。IOV(Internet of Vehicle)プラットフォームのインターネットを通じて、外部と通信する役割を持ち、各ブランドの所有者を守る重要な役割を持ちます。

主な検証

-

- サービス安定性

- データ・セキュリティ

- 個々のハードウェア・レベルでのセキュリティ

自動車のサイバーセキュリティ脆弱性

IOVサービス(サイバーアクセス)

安全でないエコシステムのインターフェース

Tbox Hardware (Physical Access)

安全ではないデータ転送と保存

物理的な堅牢さの欠如

Tbox Firmware (Cyber Access)

セキュアなアップデート機能の欠如

安全でないネットワーク・サービス

推測が容易、またはハードコーディングされた脆弱なパスワード

安全でないか、旧式のコンポーネントの利用

不十分なプライバシー保護

デバイス管理の不在欠如

安全でないデフォルト設定

Any Connected Devices

手遅れになる前に、検証を準備しましょう!

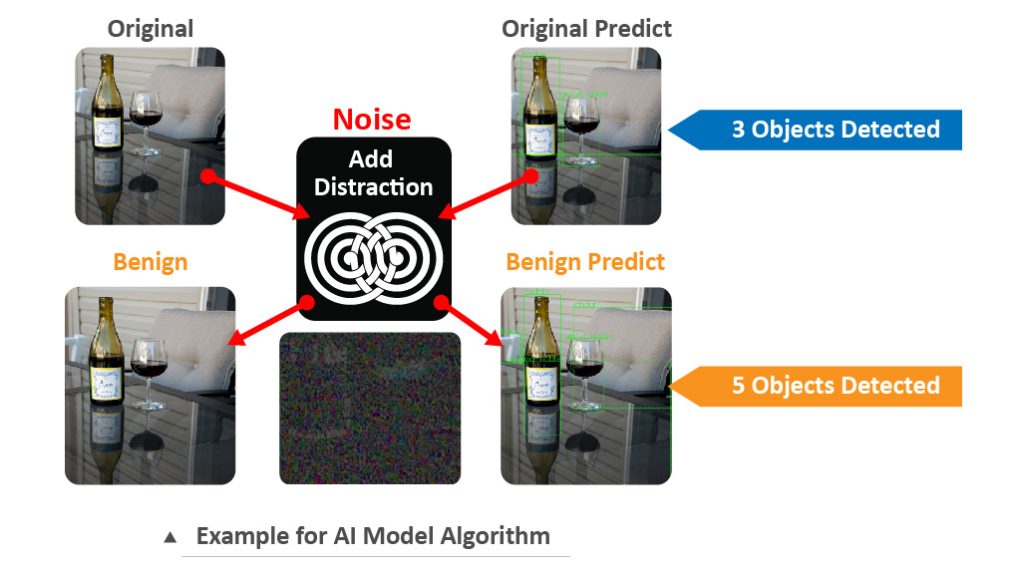

サイバーセキュリティは、すべてのRF対応デバイスにも影響を及ぼします。当社の目標は、サイバー脅威が現実化する前に防ぐことです。

アリオンは、脆弱性スキャンや侵害テストなど、実績に裏付けられたコンサルティングとカスタム・テストサービスを提供します。

当社はお客様を侵害から守り、機密データの漏洩を防止します。脆弱性スキャンは、デバイスで実行されるシステムとソフトウェアのセキュリティ脆弱性と障害を特定するプロセスです。これは脆弱性管理プログラムの不可欠な要素で、侵害と機密データの漏洩を防止するという崇高な目標を実現します。

レベル

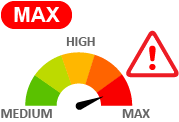

リスクの可能性

深刻な被害をもたらす可能性があり

悪用により搾取は権限の悪用の可能性があり

悪用により搾取は大規模なデータ損失やシステム停止の可能性があり

検証の焦点

推測が容易、またはハードコーディングされた脆弱なパスワード

安全でないネットワーク・サービス

安全でないエコシステムのインターフェース

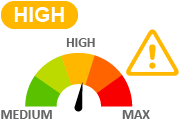

レベル

リスクの可能性

攻撃者がソーシャル・エンジニアリングを使用し、個人を攻撃する

悪用により、攻撃者が被害者と同じローカルネットワークに潜む

悪用により、システムへのアクセスが非常に制限される脆弱性があり

搾取を行うためのユーザー権限が必要な脆弱性があり

検証の焦点

セキュアなアップデート機能の欠如

安全でないか、旧式のコンポーネントの利用

不十分なプライバシー保護

安全でないデータ転送と保存

安全でないデフォルト設定

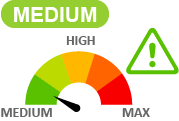

レベル

リスクの可能性

企業組織の業務へ限定的な影響を与える

ローカル、または物理的なシステム・アクセスが必要である

軽度なデータ損失やデータ流出の可能性があり

検証の焦点

不十分なデバイス管理

物理的な補強の欠如

サイバーセキュリティ検証

ブラックボックス検出(ウェブ脆弱性スキャン)

ハッカー侵入の攻撃モードをシミュレーションし、様々な攻撃モードを使用し、多様な目的にまたがるウェブサイトの脆弱性を発見し、情報セキュリティレポートを提供します。

ホワイトボックス検出(プログラムソースコードスキャン)

ソースコード検査はポジティブテストを1回、再テストを2回行い、資料を提出し、合計3回のテストレポートを提供します。

侵害テスト

脆弱性の詳細な説明と修復の推奨内容を記載したレポートと再検査を伴うURL侵入テストと、リモートでの修復コンサルティングサービスを開始時とレビュー時に行います。

システム脆弱性スキャン

- 攻撃者がリモートで機密情報へアクセスできる脆弱性を特定します。

- システムが最新のソフトウェアパッチを備えているか、確認します。

- システムのアカウントでデフォルトまたは標準的なパスワードを試し、脆弱性の解析と生産レポートを提供します。

*すべてのテストは、業界標準の規範レポート(FISMA、GLBA、HIPAA、SOX、DISA、PCI-DSSなど)、および規制準拠レポート(OWASP、WASC、NERC CIPC、ISO 27001、ISO 27002、NIST、CWE/SANSなど)に準拠します。

検証の焦点

検証項目

1.

推測が容易、またはハードコーディングされた脆弱なパスワード

ユーザー名列挙

脆弱なパスワード

既知のデフォルト認証

安全でないパスワードの保存と回復機能

2.

安全でないネットワーク・サービス

不要な、または安全でないネットワーク/ワイヤレスサービス

認証されないリモート制御の許可

認証されない権限の付与

3.

安全でないエコシステムのインターフェース

安全でないウェブ、バックエンドAPI、モバイルインターフェース

脆弱な暗号化

DNSキャッシュの感染

既知のバックドア

4.

セキュアなアップデート機能の欠如

ファームウェア検証

安全提供

アンチロールバック機能

セキュリティ・アップデート通知

5.

安全でないか、旧式のコンポーネントの利用

安全でないか、推奨されないソフトウェア・コンポーネント/ライブラリー

OSプラットフォームの安全でないカスタマイズ

6.

プライバシー保護不足

SSLストライピング攻撃

脆弱なアルゴリズム

個人情報の不適切な保管

7.

安全でないデータ転送と保存

クリアテキストまたはハードコーディングされたユーザー名あるいはパスワード

クリアテキストまたはハードコーディングされたサードパーティ認証

クリアテキストまたはハードコーディングされた暗号化キー

8.

安全でないデフォルト設定

既知のセキュリティ問題を抱えたデフォルト設定

セキュリティ問題を通じて設定を変更可能

9.

デバイス管理

アップデート管理

安全な廃止措置

システム監視

10.

物理的な堅牢さの欠如

ハードウェアからの機密データ漏えい

ハードウェアの改ざん検出